Abordons succintement comment se défendre de la classe des armes numériques conçues pour cibler et détruire une installation (industrielle) déterminée. Cas du "Stuxnet", un virus découvert en 2010 par VirusBlockAda (en Biélorussie)

Ce code est de Très haut niveau de développement

- Plusieurs failles zéro-day de windows exploités

- Plusieurs langages du C++ à l’assembleur

- Quelle cible ?

L'unité 8200

En septembre 2010, Le Monde diplomatique publie un article en anglais qui décrit le réseau d'espionnage massif mis en œuvre par l'unité 8200 à partir de la base d'Urim SIGINT dans le désert du Neguev, l'une des plus importante base d'écoute au monde capable d'intercepter des appels téléphoniques, des courriels et d'autres types de communications, à travers le Moyen-Orient, l'Europe, l'Asie et l'Afrique, ainsi que de localiser des navires. L'unité 8200 met également en place des postes d'écoute cachés dans les ambassades israéliennes à l'étranger, surveille les câbles sous-marins, maintient des unités d'écoute cachées dans les Territoires palestiniens et dispose de jets Gulfstream équipés de matériel de surveillance électronique. En 2010, le New York Times, citant « un ancien membre de la communauté du renseignement des États-Unis », affirma que l'unité avait leurré (et non brouillé) le système de défense aérienne syrien pendant l'opération Orchard. Cela suppose une parfaite connaissance des emplacements des radars, de leurs caractéristiques techniques et modes de fonctionnement, sans compter le réseau de transmission des informations de défense aérienne aux centres de détection et de contrôle. Cela reste classique. Leurrer est plus puissant que brouiller.Ce que je veux souligner ici est que l'unité 8200 a été suspectée d'être co-responsable de la conception du virus informatique Stuxnet qui infecta plusieurs ordinateurs industriels en 2010, en particulier ceux situés à l'intérieur des installations nucléaires iraniennes.

Le 11 septembre 2013, The Guardian publie un document fourni par Edward Snowden révélant comment l'unité 8200, mentionnée sous le nom d'ISNU, recevait des données brutes concernant des citoyens américains, conformément à un accord secret conclu avec la National Security Agency américaine NSA.

En outre le 12 septembre 2014, 43 officiers et soldats réservistes de l'unité 8200 signent une tribune dans le quotidien israélien Yediot Aharonot, dans laquelle ils déclarent refuser désormais de « participer aux actions contre les Palestiniens et de continuer à être les outils du renforcement du contrôle militaire sur les territoires occupés ». Ils écrivent : « le renseignement permet le contrôle permanent de millions de personnes à l'aide d'une surveillance profonde et intrusive, qui s'immisce dans la plupart des secteurs du quotidien des individus. Tout cela ne permet pas aux gens de mener des vies normales et incite à plus de violence, nous éloignant toujours davantage de la fin du conflit; mais certains pensent que ce type de guerre doit rester un état permanent...

Ultima ratio regum

Cette locution latine ultima ratio regum, traduite littéralement, signifie « [la force est] le dernier argument des rois » (du latin ultima : dernier ; ratio : raison, argument et regum : des rois)Cette locution signifie que, lorsque tous les recours pacifiques et diplomatiques ont été épuisés et qu'il ne reste plus aucune solution raisonnable, on peut se résigner à utiliser la force destructrice.

La formule « ultima ratio regum » était l'expression favorite du cardinal de Richelieu décédé en 1632 comme Galilée. Le Roi Louis XIV reprit cette formule à son compte et la fit graver sur ses canons.

Stuxnet

Stuxnet est un ver informatique découvert en 2010 qui aurait été conçu par la NSA en collaboration étroite avec l'unité 8200 pour cibler les centrifugeuses iraniennes d’enrichissement d'uranium. C'est un nouveau ultima ratio regum.Cette Advanced Persistent Threat (traduction littérale, menace persistante avancée ; en anglais, souvent abrégé APT) est un type de piratage informatique furtif et continu, souvent orchestré par des humains ciblant une entité spécifique. Une APT cible généralement une organisation pour des motifs d'affaires ou un État pour des motifs divers. Une APT exige un degré élevé de dissimulation et d'infiltration sur une assez longue période de temps. Le but d'une telle attaque est de placer du code malveillant personnalisé sur un ou plusieurs ordinateurs pour effectuer des tâches spécifiques et rester inaperçu pendant la plus longue période possible.

La première attaque de ce type, l'opération Titan Rain, a été découverte en 2003. Elle aurait duré environ 3 ans.

Ce serait le premier ver découvert qui espionne et reprogramme des systèmes industriels, ce qui comporte un risque élevé. Il cible spécifiquement les systèmes SCADA utilisés pour le contrôle commande de procédés industriels. Stuxnet a la capacité de reprogrammer des automates programmables industriels (API) produits par Siemens et de camoufler ses modifications. Les automates programmables Siemens sont utilisés tant par quelques centrales hydro-électriques ou nucléaires que pour la distribution d'eau potable ou les oléoducs.

Le ver a affecté 45 000 systèmes informatiques, dont 30 000 situés en Iran, y compris des PC appartenant à des employés de la centrale nucléaire de Bouchehr. Les 15 000 autres systèmes informatiques sont des ordinateurs et des centrales situés en Allemagne, en France, en Inde et en Indonésie, utilisateurs de technologies Siemens.

Le virus est inoculé par des clés USB infectées ; il contamine ensuite d’autres ordinateurs WinCC du réseau à l’aide d’autres exploits. Une fois dans le système, il utilise les mots de passe par défaut pour faire des requêtes au logiciel. Siemens déconseille cependant de changer les mots de passe par défaut car « cela pourrait affecter le bon fonctionnement de l’usine ».

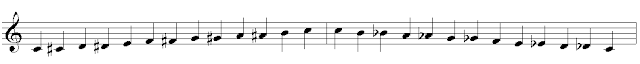

Stuxnet a une taille 500kiloOctet et est écrit dans différents langages de programmation (y compris C et C++) ce qui est également peu courant.

La stratégie d'attaque nécessite de "voler" les certificats Verisign de Realtek Semiconductor Corps (pour se copier sans se faire détecter sur les disques amovibles comme les clés USB grâce au "vol" des certificats Verisign) et JMicron Technology Corp (à Taïwan), ainsi qu'une équipe en Iran qui a fourni les renseignements locaux nécessaires à cette opération.

Il a une antidote: il leurre les anti-virus les plus connus et une particularité intéressante est qu'il ne s'attaque pas aux ordinateurs qui possèdent l'antivirus ETrust v5 et v6.

Ref

https://fr.wikipedia.org/wiki/Stuxnethttps://fr.wikipedia.org/wiki/Unit%C3%A9_8200

8200 en hébreux: le jugement ou le juge.

https://fr.wikipedia.org/wiki/Advanced_Persistent_Threat